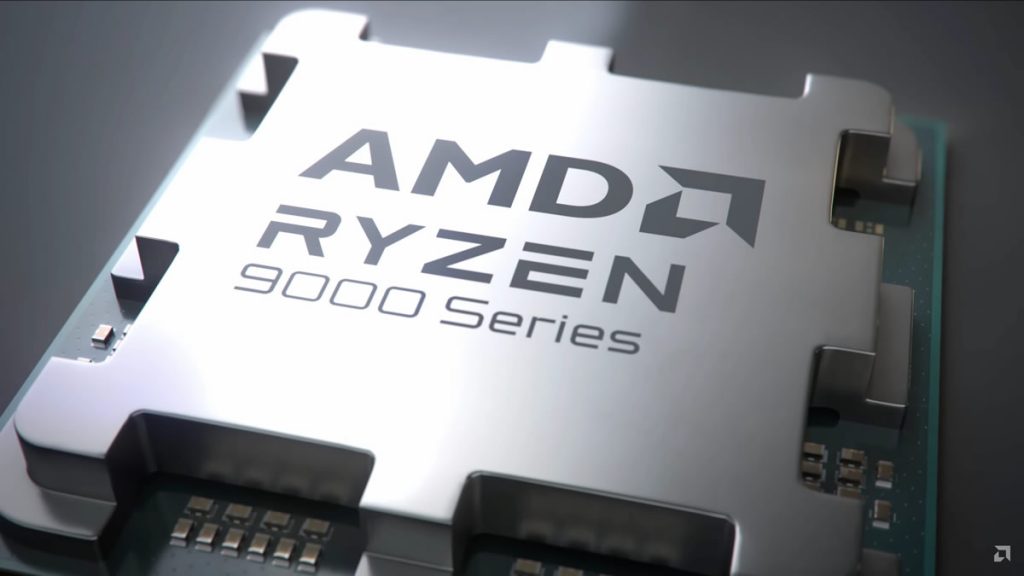

AMD исправила критическую ошибку в процессорах Zen 5, обновления BIOS уже выходят

AMD выпустила патч микрокода для процессоров Zen 5, устраняющий уязвимость, связанную с подменой сигнатур. Пока только MSI обновила BIOS для некоторых плат.

Компания AMD выпустила экстренный патч для процессоров архитектуры Zen 5, устраняющий критическую уязвимость в системе проверки микрокода. Ошибка, получившая название EntrySign (ID: AMD-SB-7033), позволяла злоумышленникам с правами ядра (ring 0) выполнять неподписанный или вредоносный код на процессоре.

Проблема была обнаружена исследователями из Google, которые выяснили, что алгоритм проверки подписи микрокода (AES-CMAC) оказался недостаточно надёжным. Это позволяло создавать поддельные сигнатуры и загружать произвольный код. Однако для эксплуатации уязвимости атакующий уже должен иметь высокий уровень доступа к системе.

AMD оперативно подготовила исправление — микрокод AGESA 1.2.0.3C — и передала его производителям материнских плат ещё в конце прошлого месяца. Однако из-за необходимости тестирования обновления только сейчас начинают появляться в открытом доступе. Первой выпустила новые версии BIOS компания MSI для некоторых моделей плат на чипсетах 800-й серии.

Уязвимость затрагивает все процессоры линейки Zen 5, включая десктопные Ryzen 9000 (Granite Ridge), мобильные Strix Point и Krackan Point, а также серверные EPYC 9005 (Turin). Исключение составляет пока не получившие патч Ryzen 9000HX (Fire Range). Наибольшую опасность ошибка представляла для серверов, так как могла обойти защитные технологии SEV и SEV-SNP, обеспечивающие безопасность виртуальных машин.

Для обычных пользователей угроза менее критична, поскольку злоумышленнику сначала нужно получить контроль на уровне ядра. Это возможно, например, через атаки BYOVD (Bring Your Own Vulnerable Driver), когда эксплуатируются уязвимости в подписанных драйверах. Известен случай, когда хакеры использовали дыру в античите Genshin Impact для распространения ransomware.

Важно отметить, что вредоносный микрокод не сохраняется после перезагрузки и процессор возвращается к заводской версии. Тем не менее, AMD рекомендует установить обновление BIOS, как только оно станет доступным для конкретной платы. «Горячая загрузка микрокода не сохраняется между перезагрузками, — поясняют в AMD. — Каждый раз при включении системы используется версия, вшитая в процессор, если только её не заменит BIOS или ОС». Это добавляет дополнительный уровень защиты, но не отменяет необходимости патча.

Пока массового распространения AGESA 1.2.0.3C нет, но в ближайшие недели ситуация изменится. Серверным клиентам, использующим EPYC, рекомендуется установить патч как можно быстрее.

Добавьте Hdhai в избранное и вы будете чаще видеть наши материалы на главной Дзена и в разделе «Новости партнёров» или читайте нас в Telegram в привычном для вас формате.